Minimisez les risques associés aux activités des administrateurs grâce au logiciel de gestion des accès privilégiés

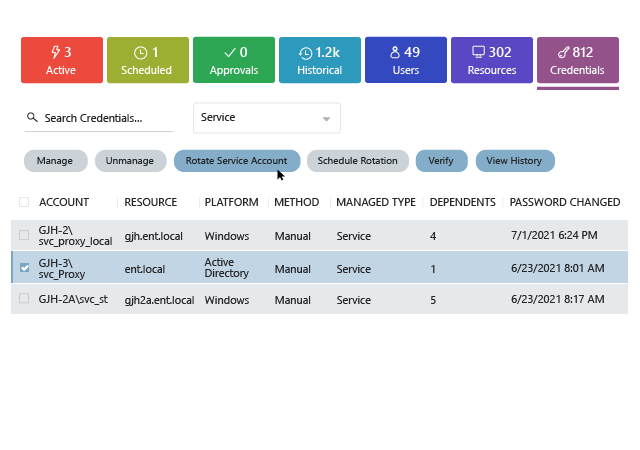

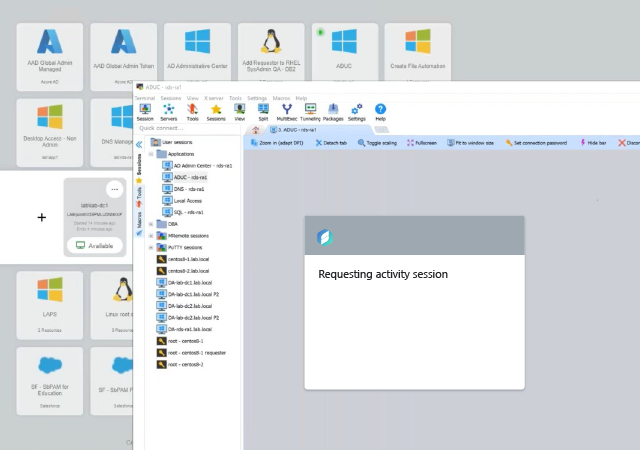

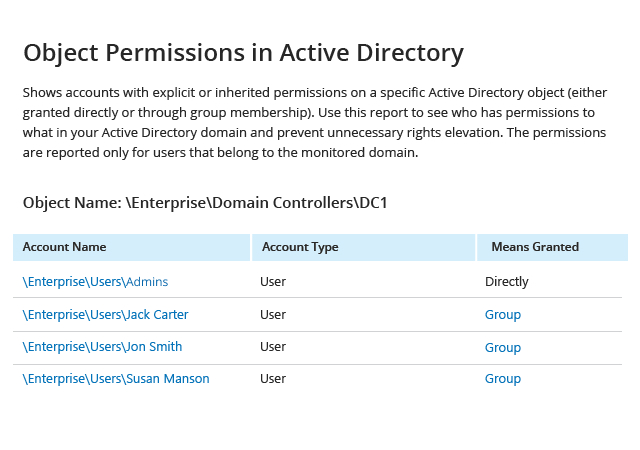

Gagnez en confiance en découvrant les privilèges dans tous vos systèmes

Les avancées technologiques rapides et les attentes élevées des utilisateurs signifient que de nouveaux systèmes et applications sont constamment ajoutés aux écosystèmes informatiques, et donc de nouveaux comptes privilégiés sont créés en permanence pour les gérer. En effet, il y a souvent tellement de comptes privilégiés que les équipes de sécurité informatique débordées en perdent la trace. Mais comment assurer la sécurité de comptes privilégiés dont vous ne connaissez pas l’existence ?

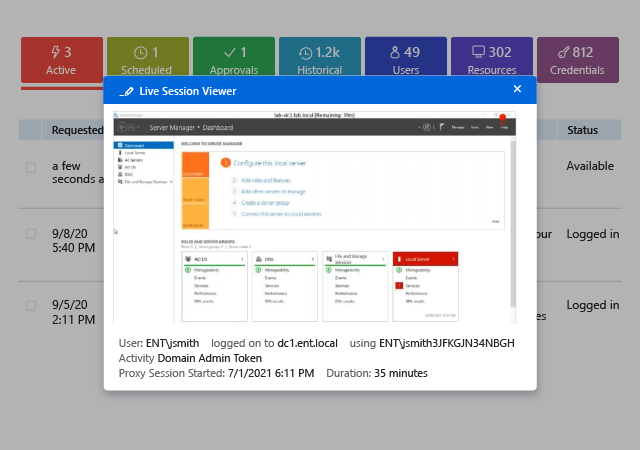

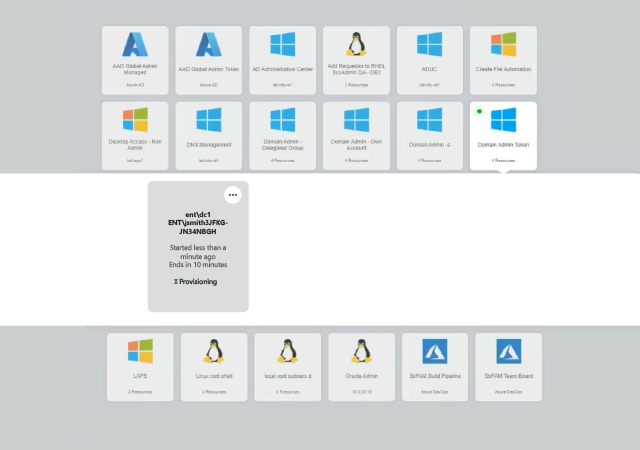

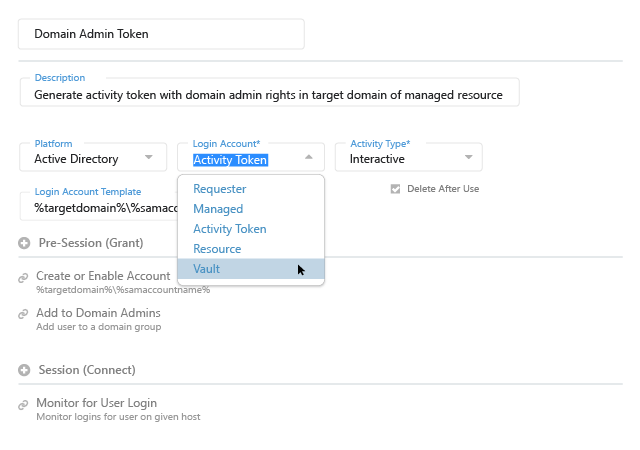

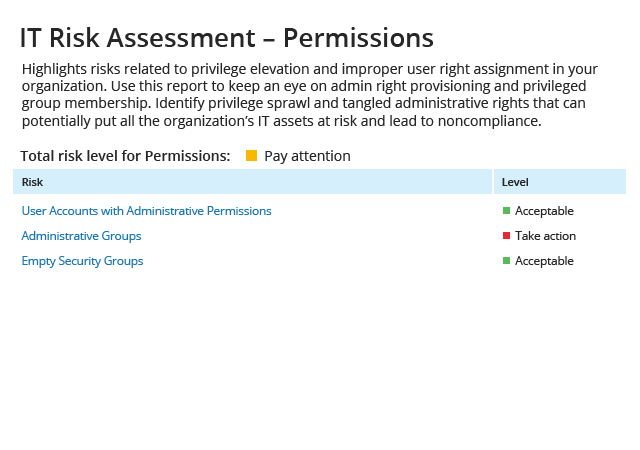

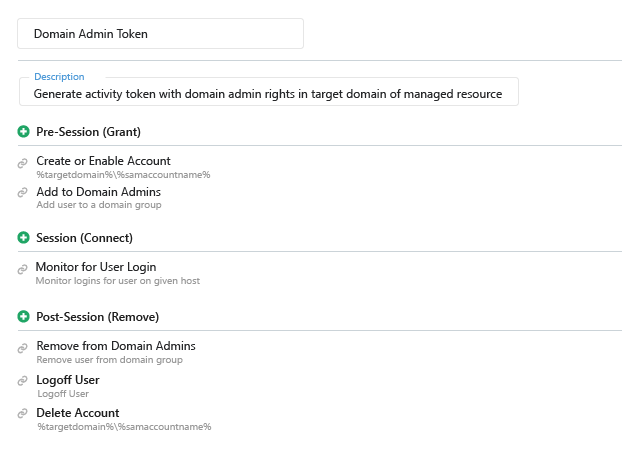

Réduisez votre surface d’attaque en supprimant les privilèges permanents

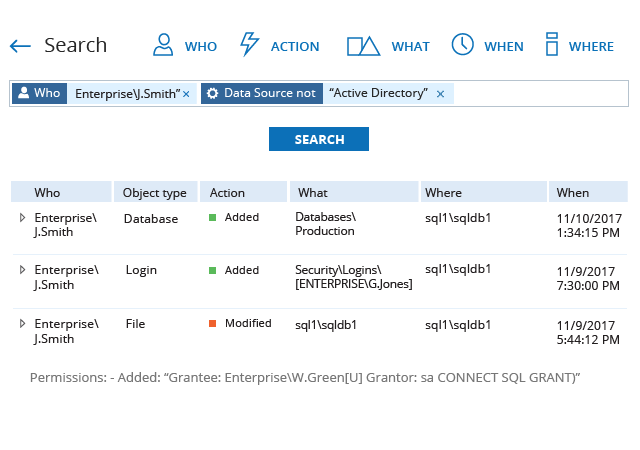

Puisque les comptes privilégiés sont si puissants, une seule mauvaise utilisation ou exposition peut entraîner une violation de données ou une interruption coûteuse des activités. Même si vous conservez les informations d’identification privilégiées dans un coffre-fort, les comptes existent toujours et peuvent être compromis par des attaquants ou mal utilisés par leurs propriétaires. De plus, les activités administratives courantes laissent derrière elles des traces que les attaquants peuvent exploiter et que les logiciels malveillants peuvent utiliser pour se propager. Comment savez-vous qu’une activité privilégiée ne met pas votre organisation en danger ? Avec la plateforme Netwrix, vous pouvez protéger votre organisation avec une gouvernance stricte et un contrôle solide des accès.

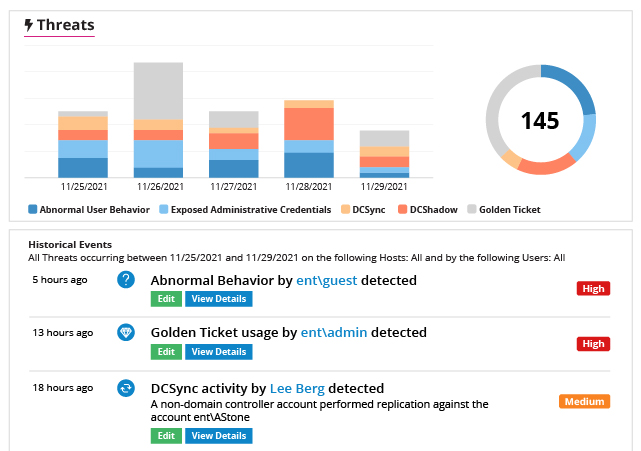

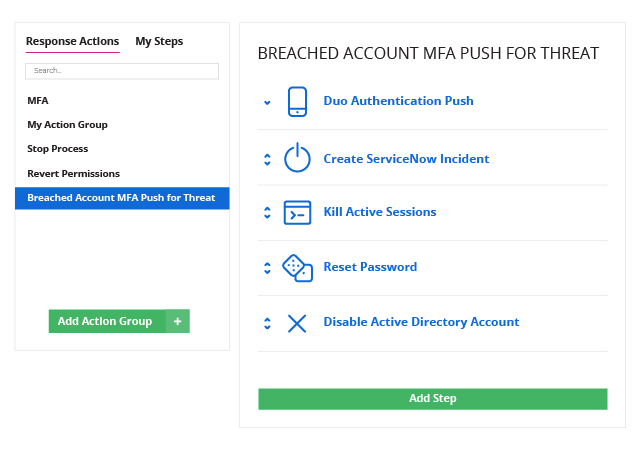

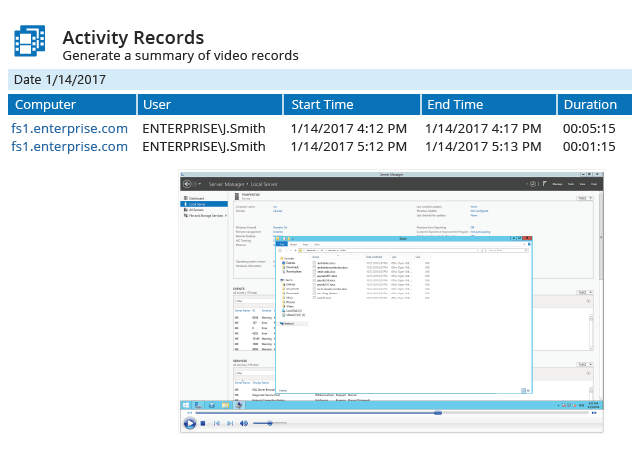

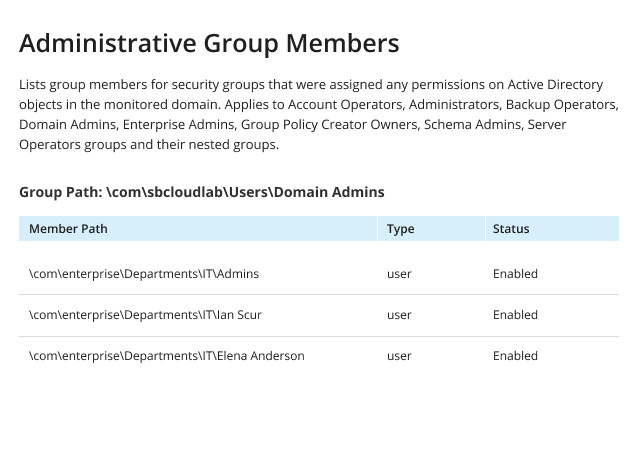

Minimiser l’impact des incidents de sécurité impliquant une activité privilégiée

Gagnez accès à un compte privilégié amplifie considérablement la capacité d’un attaquant à causer des dommages et à brouiller les pistes. Réduisez vos risques en détectant et en répondant plus rapidement aux activités privilégiées suspectes.

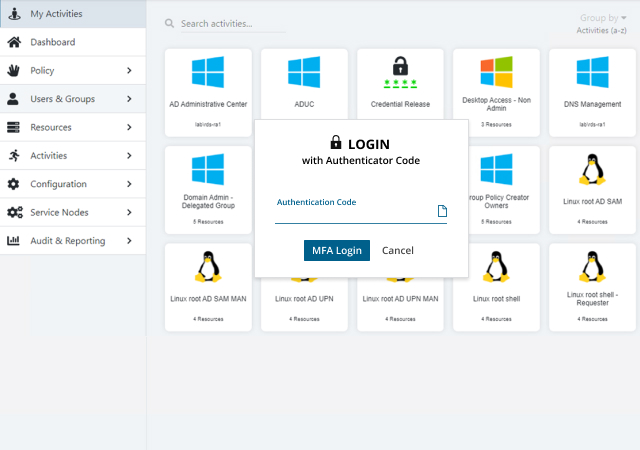

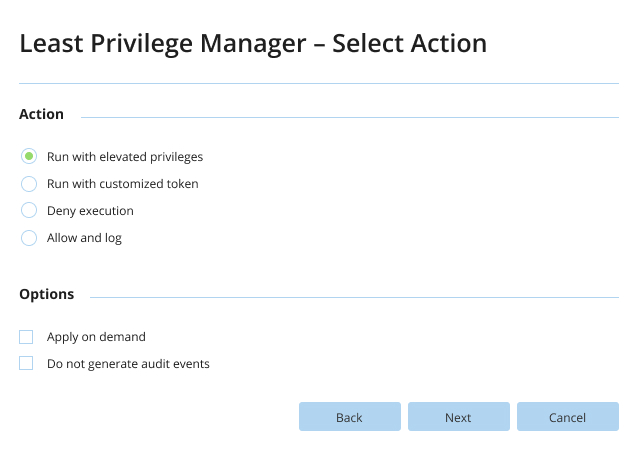

Améliorez les performances de l’équipe tout en améliorant la sécurité

On pense souvent que la gestion des accès privilégiés est difficile et chère. Mais ce n’a pas à être le cas ! Améliorez la sécurité sans surcharger votre équipe avec une solution facile à déployer et à entretenir et qui s’intègre parfaitement à vos flux de travail actuels.

.png)