Logiciel de gouvernance de l’accès aux données

sur lequel on peut compter

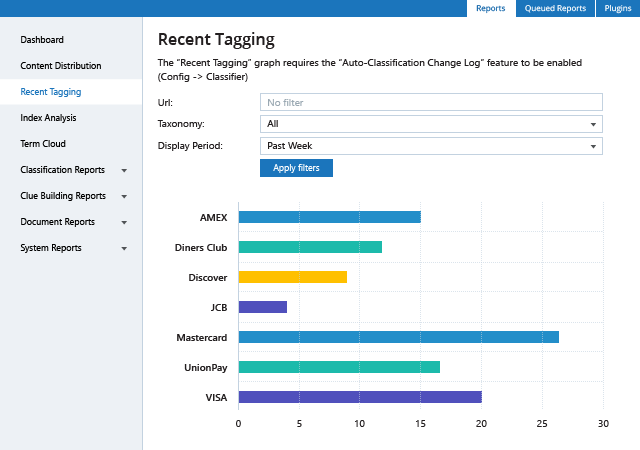

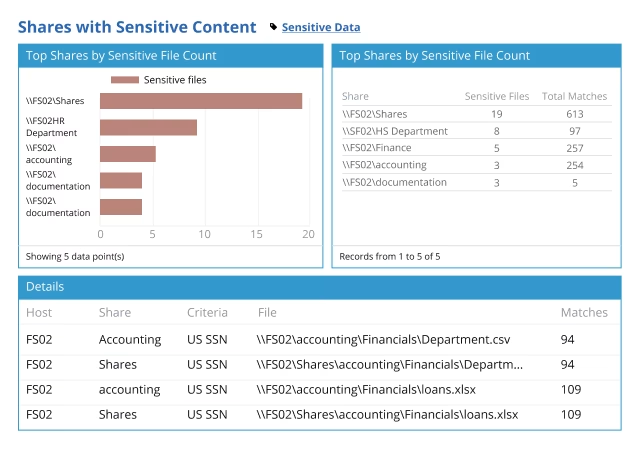

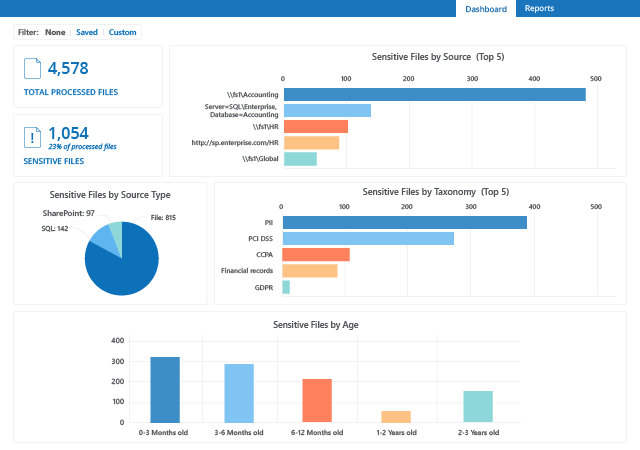

Améliorez votre visibilité des risques visant les données sensibles

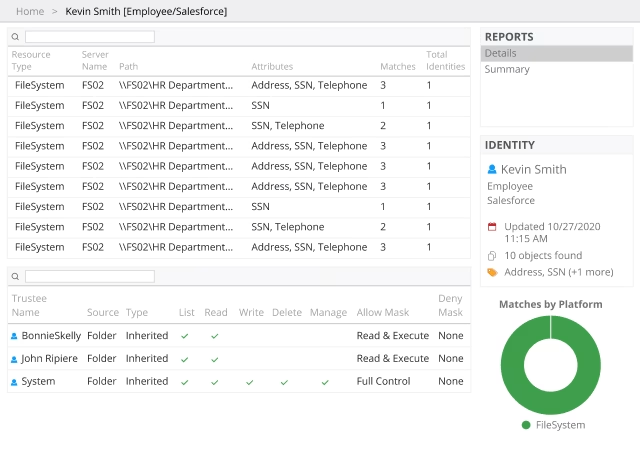

Quelles informations sont sensibles, réglementées ou critiques pour l’entreprise ? Sont-elles surexposées ou à risque ? Quelle est l’importance de ce risque ? En répondant à ces questions essentielles, vous pouvez prioriser vos efforts de sécurisation des données en fonction de votre profil de risque et des besoins de votre entreprise.

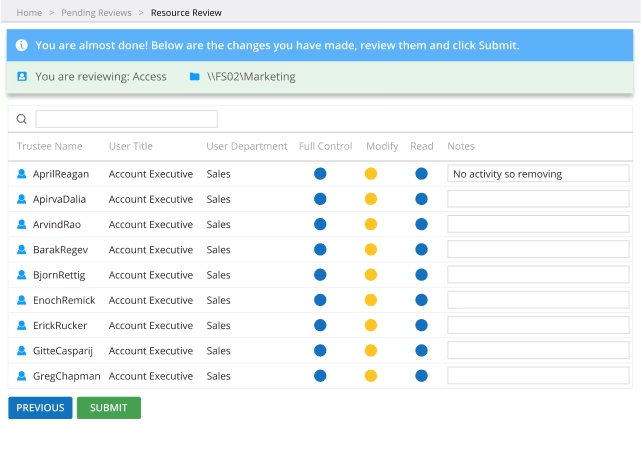

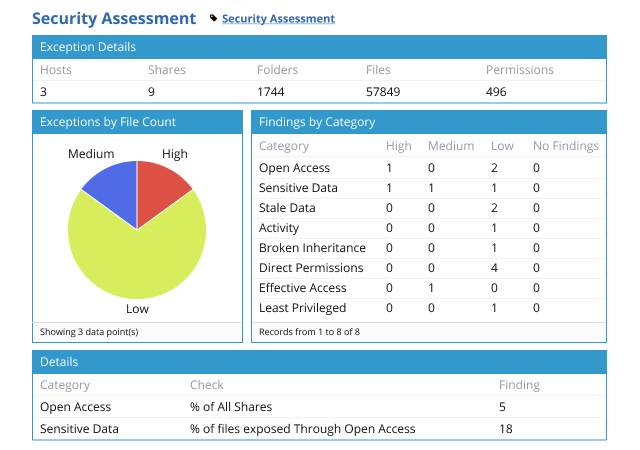

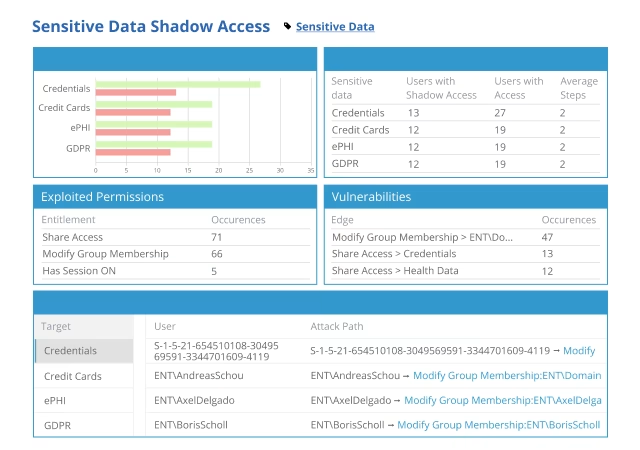

Minimisez les risques de sécurité en limitant l’accès aux données sensibles

Pour réduire le risque d’incidents de cybersécurité, les organisations doivent comprendre qui a accès à quoi dans leur environnement et gérer de manière granulaire l’accès aux données sensibles, réglementées et vitales.

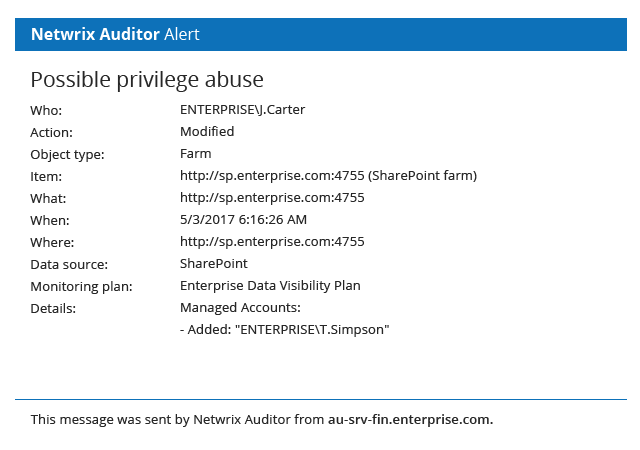

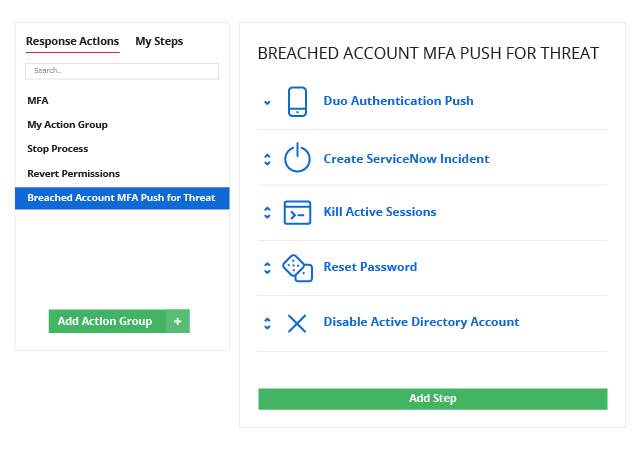

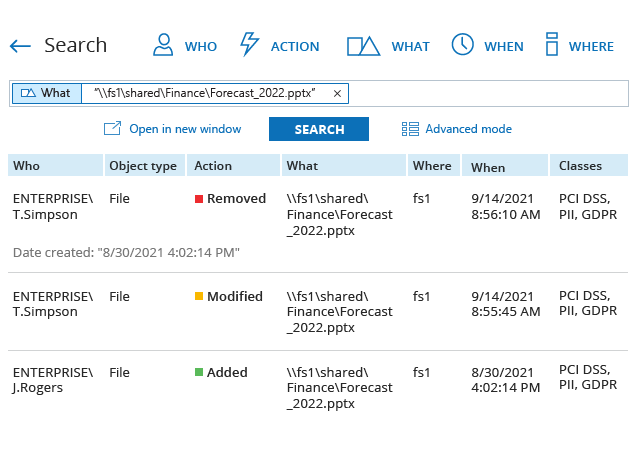

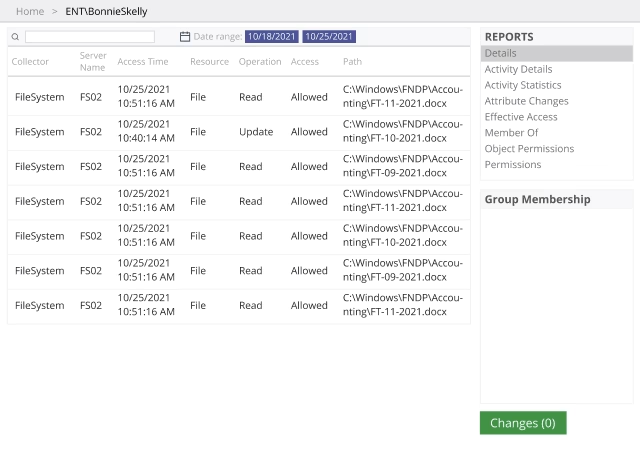

Limitez l’impact des incidents de sécurité

Accélérez la réponse aux incidents et maîtrisez plus efficacement les menaces internes en repérant rapidement les comportements anormaux des utilisateurs et les violations des stratégies d’accès qui menacent la sécurité des données grâce à une surveillance continue d’accès aux données et des tentatives d’élévation des privilèges.

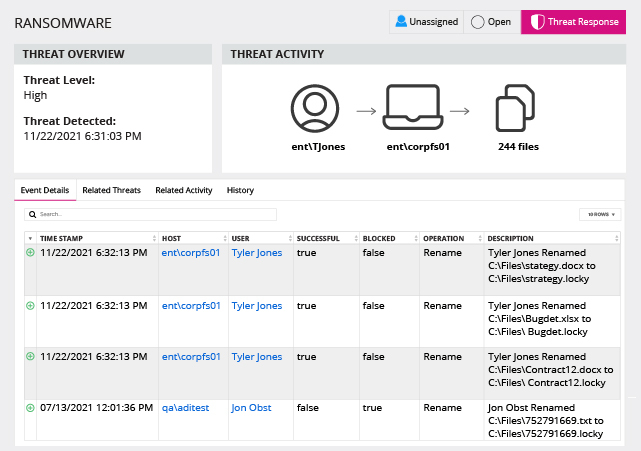

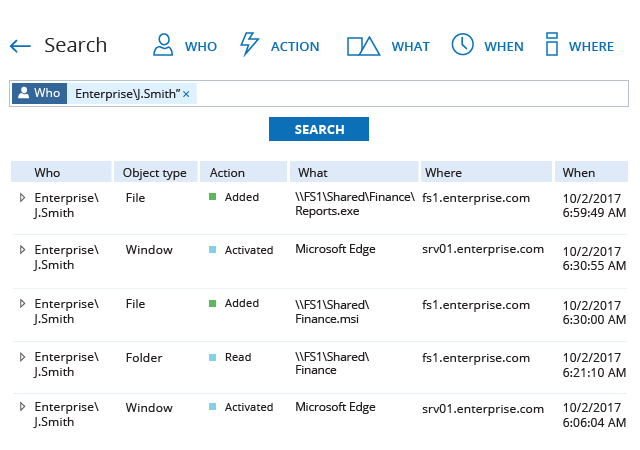

Récupération rapide après les incidents sécurité

Récupérez plus rapidement après un incident de sécurité avec des détails sur la façon dont l’incident s’est déroulé, quelles données ont été affectées et comment l’acteur malveillant y a eu accès. Revenez rapidement à un état sécurisé et intégrez les leçons apprises dans votre stratégie de sécurité des données.

_1640080035.avif)

_1640002586.jpg)