Remonter

Data Security Posture

Management

Mettez au jour et classez vos données fantômes. Évaluez, hiérarchisez et réduisez les risques qui pèsent sur vos données sensibles et détectez les menaces à temps pour empêcher une violation de données.

Identifiez et classez les données sensibles pour éviter toute perte. Surveillez activement et analysez les activités des utilisateurs pour y détecter les comportements suspects : vous réduisez ainsi le risque d’atteinte aux données et assurez votre conformité réglementaire.

Découverte et classification de vos données sensibles

Localisez les données dans toute l’organisation et catégorisez-les selon la sensibilité, la confidentialité et les exigences de conformité applicables. Prévenez mieux la perte de données (DLP) : un taguage fiable des données sensibles renforce l’application plus précise de la politique DLP.

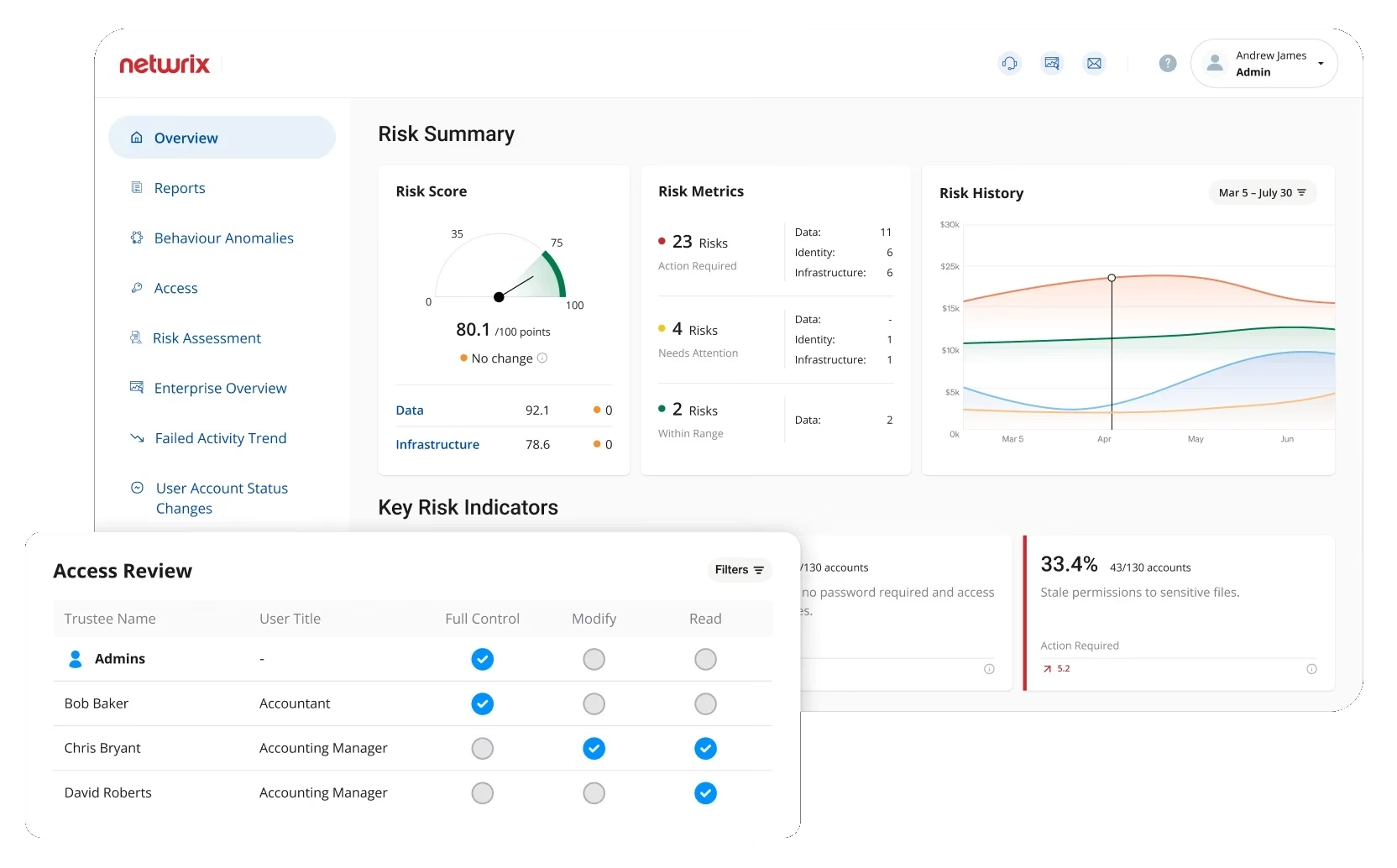

Évaluation du risque pour les données

Identifiez les données sensibles ou à haut risque, évaluez les vulnérabilités comme les données surexposées ou les permissions laxistes, et classez stratégiquement les mesures de protection par priorité pour étayer la sécurité d’une organisation.

Réduction du risque d’exposition

En plus de localiser les données, désamorcez automatiquement les menaces, par exemple déplacez vos actifs des environnements non sécurisés vers d’autres qui le sont, actualisez les autorisations d’accès ou retirez des contenus sensibles.

Visibilité sur les accès aux données

Sachez précisément qui a accès à quoi, comment ces personnes obtiennent ces accès et si elles les utilisent vraiment. Optimisez les contrôles d’accès pour appliquer le principe de moindre privilège, en vous assurant que chaque utilisateur ne dispose que des accès strictement nécessaires à ses fonctions.

Surveillance de l’activité et détection des menaces

Suivez et analysez les interactions pour repérer tout accès inhabituel ou non autorisé, les menaces internes ou les comptes compromis. Remédiez automatiquement aux situations à risque pour les données sensibles – par exemple, révoquez les privilèges excessifs, désactivez des comptes utilisateurs ou modifiez les appartenances aux groupes.

La conformité facile

Identifiez, classez et gérez les données conformément aux obligations réglementaires et garantissez ainsi le traitement, le stockage et la protection appropriés des données sensibles. Mettez en œuvre des processus structurés pour assurer la confidentialité et la gouvernance des données, notamment pour réaliser la revue régulière des droits d’accès et traiter efficacement les demandes de droit d’accès (DSAR).

Gestion des données tout au long de leur cycle de vie

Identifiez les types de données et leur niveau de confidentialité pour ensuite mettre en œuvre les politiques appropriées de rétention, d’archivage et de suppression des données et garantir ainsi conformité réglementaire et optimisation du stockage.

Prévention de perte de données au repos et en mouvement

La protection orientée contenu empêche le partage non autorisé et l’exfiltration de données par l’analyse contextuelle des e-mails, des applications de messagerie et des appareils USB. L’eDiscovery repère les données sensibles stockées dans les terminaux pour les chiffrer ou les supprimer, et assure ainsi le respect des obligations – RGPD, HIPAA, PCI-DSS et autres.

Simplification de la réponse aux incidents

Accélérez l’analyse des causes premières par la traçabilité des données historiques – quand ont-elles été créées et modifiées, qui y a accédé et depuis quel emplacement.

Produits Inclus

Découvrez les solutions Netwrix conçues pour optimiser la gestion de votre posture de sécurité des données

Pourquoi choisir Netwrix

Visibilité en profondeur sur la sécurité des données et des identités

Les solutions Netwrix lient la gestion de la sécurité des identités à celle des risques pesant sur les données. Elles facilitent de fait la découverte des menaces à la sécurité des informations et l’élimination des risques par l’automatisation.

Couverture globale de la sécurité des données en cloud et sur site

Régissez les accès aux données structurées ou non, sur site ou dans des environnements multicloud.

Options de déploiement flexibles

Choisissez l’environnement qui convient le mieux à votre organisation : sur site, virtuel, hybride ou natif cloud. Une solution évolutive adaptée aux équipes de sécurité des petites comme des grandes entreprises.

fiche technique

Netwrix Data Security Posture Management Solutions

Voyez comment Netwrix vous aide à découvrir et à classer les données fantômes ; à évaluer, à hiérarchiser et à réduire les risques qui pèsent sur vos données sensibles ; et à détecter les menaces à temps pour empêcher une violation de données.