Solutions logicielles de gestion des identités et des accès (IAM)

pour sécuriser les données sensibles

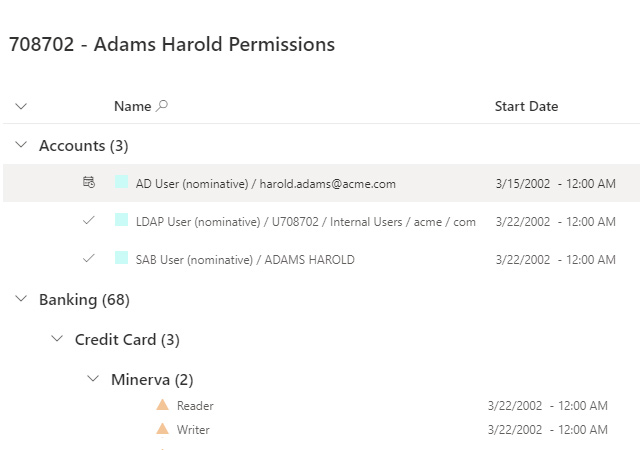

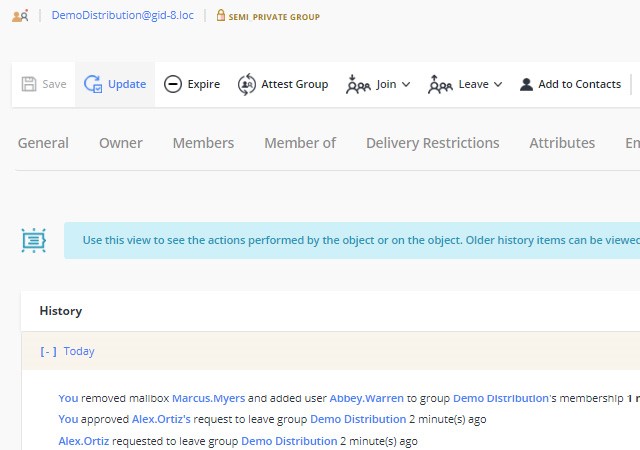

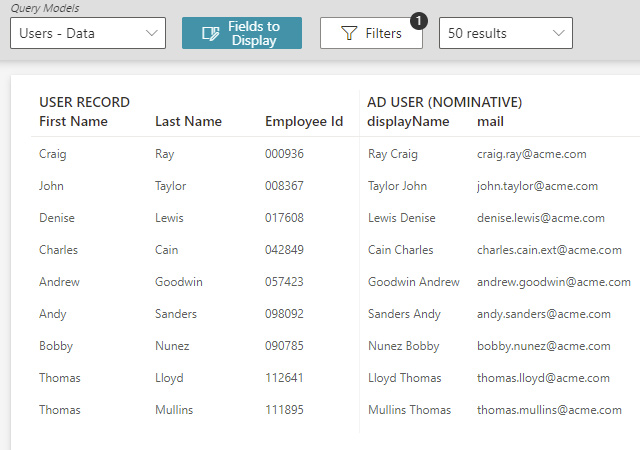

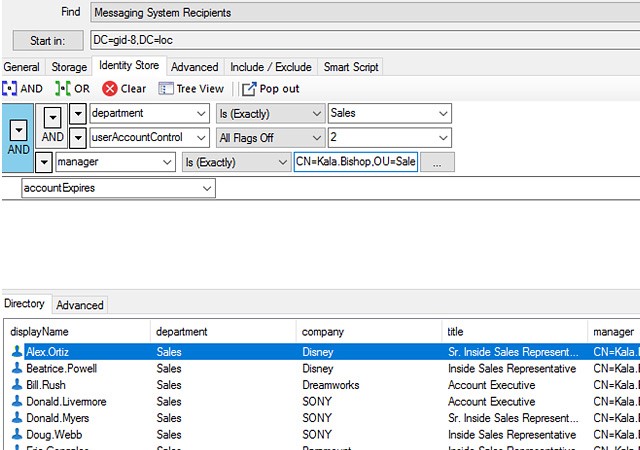

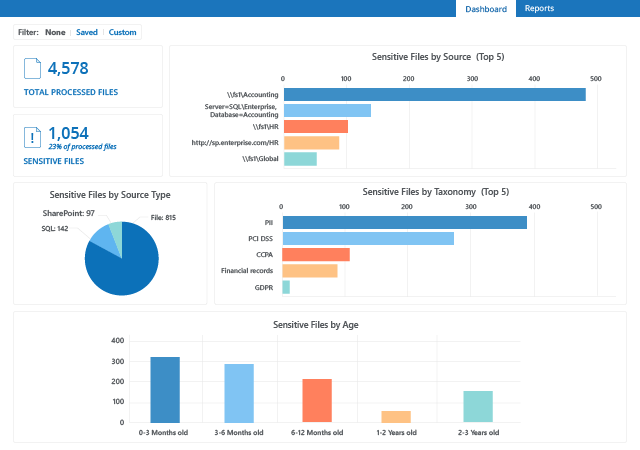

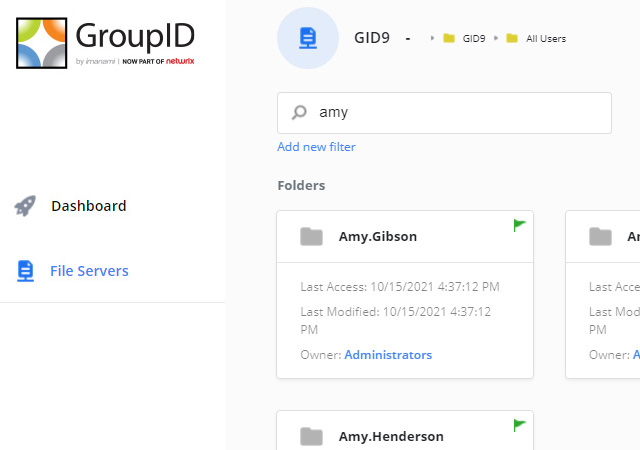

Sachez qui a accès à quoi, quand et pourquoi

La stratégie de sécurité Zero Trust repose sur le principe du moindre privilège, qui consiste à accorder à chaque utilisateur uniquement les privilèges d'accès dont il a besoin pour faire son travail. Par conséquent, la première étape pour protéger vos données et satisfaire les exigences des auditeurs est de déterminer quels utilisateurs ont accès à quelles données, applications et autres ressources informatiques, ainsi que quelles sont les données réglementées ou autrement sensibles.

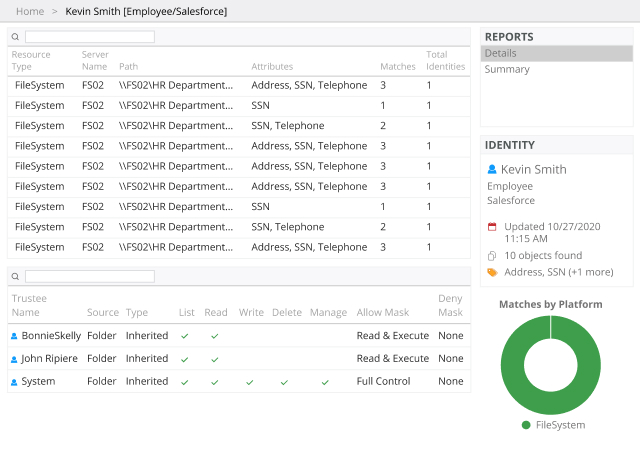

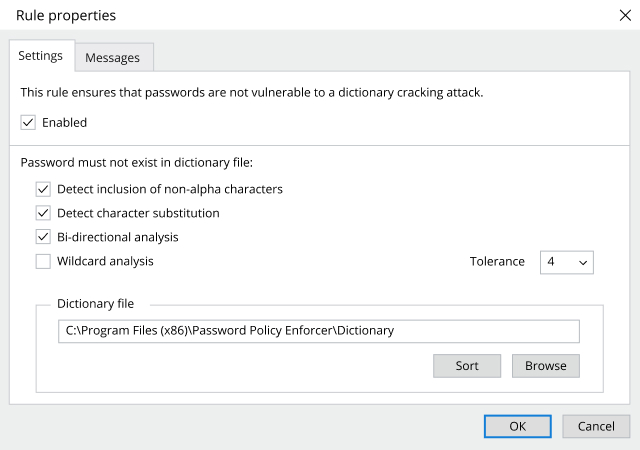

Minimisez les risques de sécurité en limitant l'accès aux données sensibles

Pour réduire le risque d'incidents de cybersécurité, les organisations doivent prendre de multiples mesures coordonnées afin de gérer efficacement l'accès à toutes les parties de l'infrastructure.

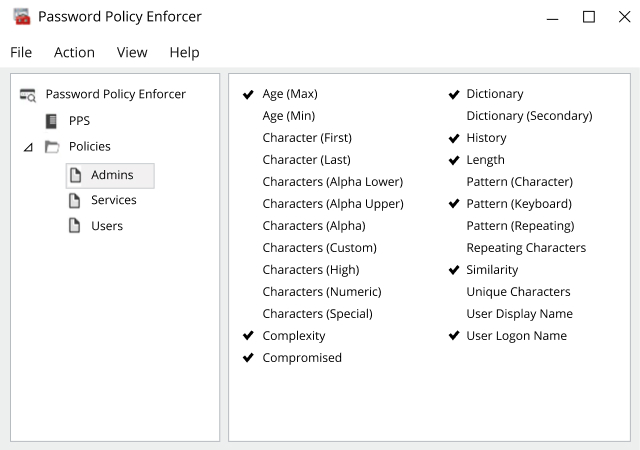

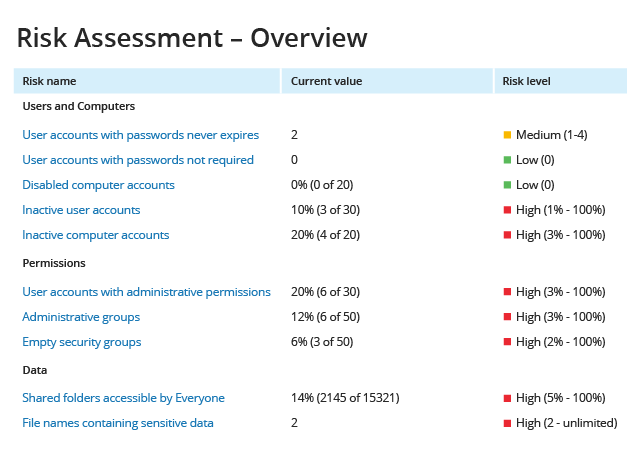

Éliminez le stress de votre prochain audit

Les organisations sont confrontées à de nombreuses règles et normes de sécurité et de confidentialité, telles que PCI-DSS, GDRP, NERC, SOX, FERPA, CJIS, CMMC, entre autres, ainsi que de nouvelles qui apparaissent chaque année. Malgré leurs différences, elles ont toutes un élément central en commun : une gestion robuste des identités et des accès. Les solutions Netwrix vous permettent d'atteindre et de démontrer la conformité avec ces exigences en matière d'IAM, tout en réduisant leur impact sur la productivité informatique et des utilisateurs.

.png)