Détectez les menaces en temps réel et bloquez de manière proactive les violations graves des politiques avec Netwrix StealthINTERCEPT

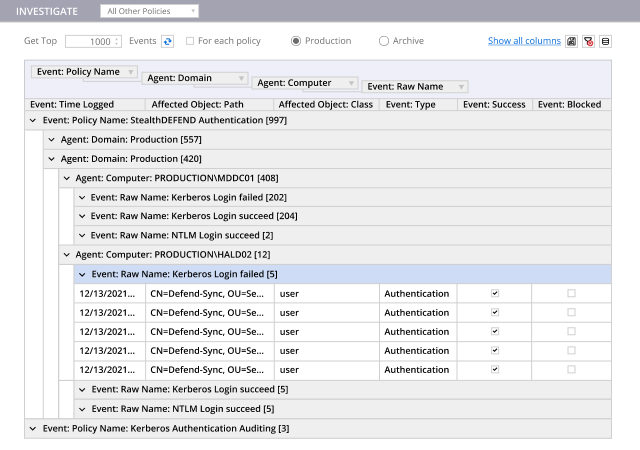

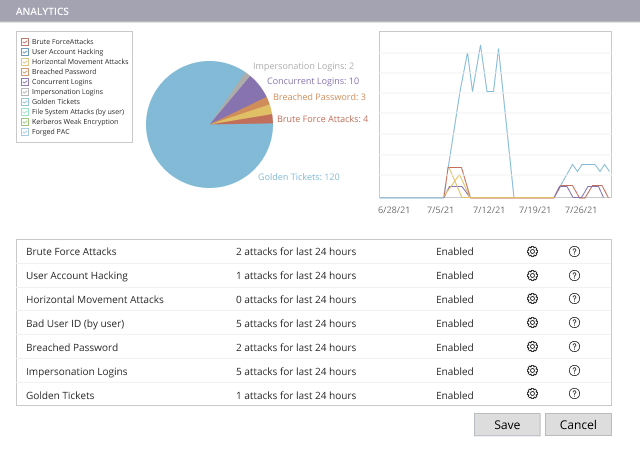

Les organisations s’efforcent de repérer les menaces dans leurs écosystèmes informatiques avant qu’il ne soit trop tard. En effet, les analyses du secteur révèlent que les attaquants se cachent souvent dans les réseaux d’entreprise pendant près d’un an avant d’être découverts, et plus il faut de temps pour repérer une menace, plus la violation des données qui en résulte peut être coûteuse. Netwrix StealthINTERCEPT vous avertit en temps réel des modifications, authentifications et autres événements suspects ou à risque, afin d’éviter qu’ils ne se transforment en véritables violations et que votre organisation ne fasse les gros titres des journaux. En outre, il vous permet de bloquer les événements critiques avant qu’ils ne se produisent.

Obtenez de vrais renseignements sur la sécurité à temps pour faire la différence.

.jpg)